Настройка интеграции с Active Directory

Интеграция с Active Directory

Для интеграции с AD подключитесь к AD и загрузите контакты на сервер.

При интеграции "eXpress" с корпоративным каталогом на базе Microsoft Active Directory создайте учетную запись с правами "Domain Users" и чтением контейнера "deleted objects" (https://support.microsoft.com/en-us/help/892806/how-to-let-non-administrators-view-the-active-directory-deleted-object).

Подключение к Active Directory

Примечание

Для корректной настройки системы под домен заказчика рекомендуется привлечь администратора Active Directory.

-

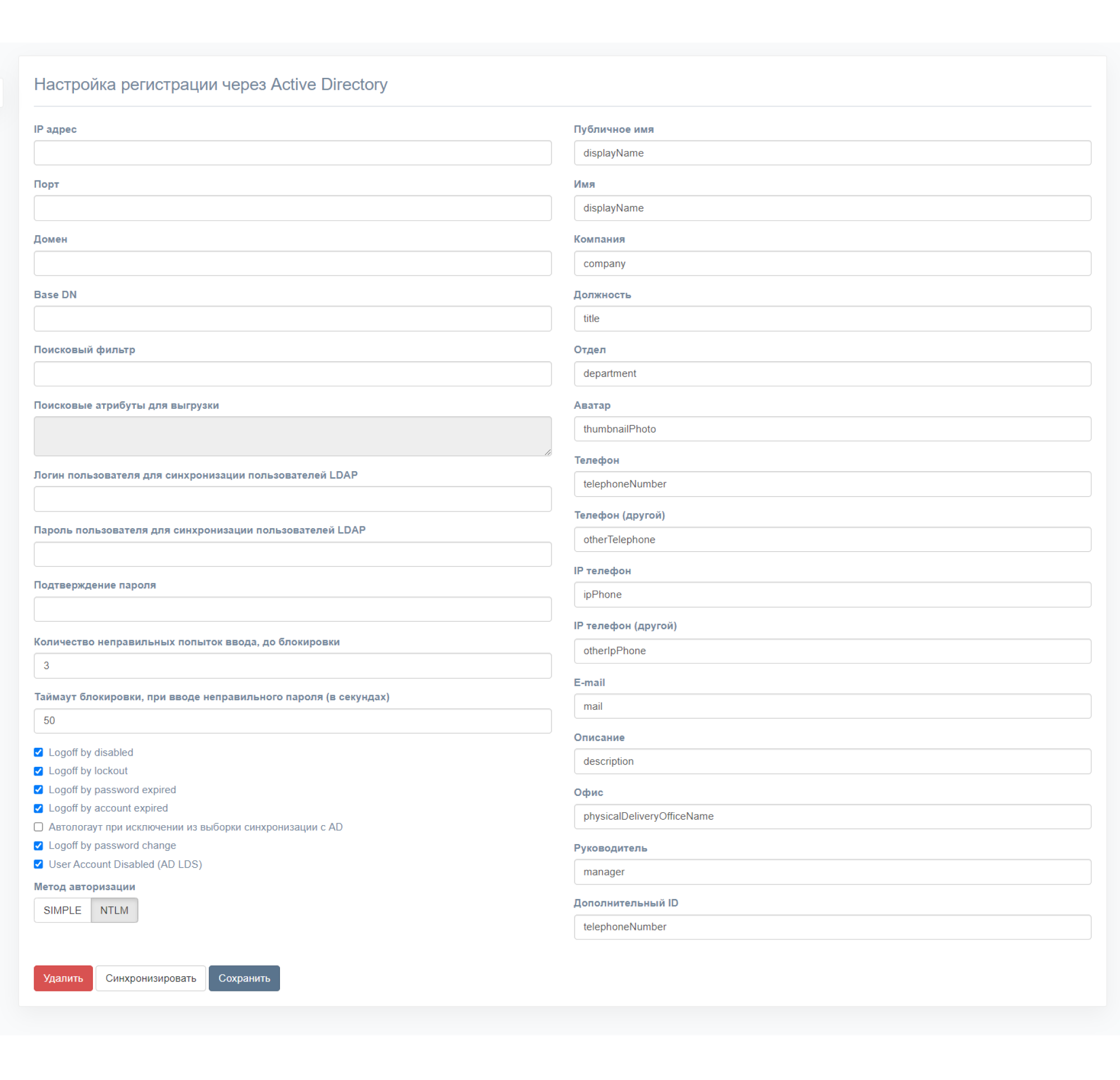

Перейдите в раздел "Active Directory".

-

Заполните поля:

Название поля Комментарий IP-адрес FQDN имя вашего домена или IP-адрес контроллера домена, например "firma.local". Если требуется подключение по протоколу LDAPS, то перед именем домена или IP-адреса введите "ldaps://", например "ldaps://firma.local" Порт Порт подключения к LDAP. Для протокола ldap введите значение "389", для протокола ldaps ─ значение "636" Домен Введите FQDN домена AD, например "firma.local" Base DN Введите точку начала просмотра каталога LDAP, например "dc=firma,dc=local". При реализации сложной доменной структуры (forest + несколько доменов) укажите "dc=local" Поисковый фильтр Фильтр для поиска LDAP.

Должен обеспечивать фильтрацию активных пользователей, которым разрешено подключение к данному серверу.

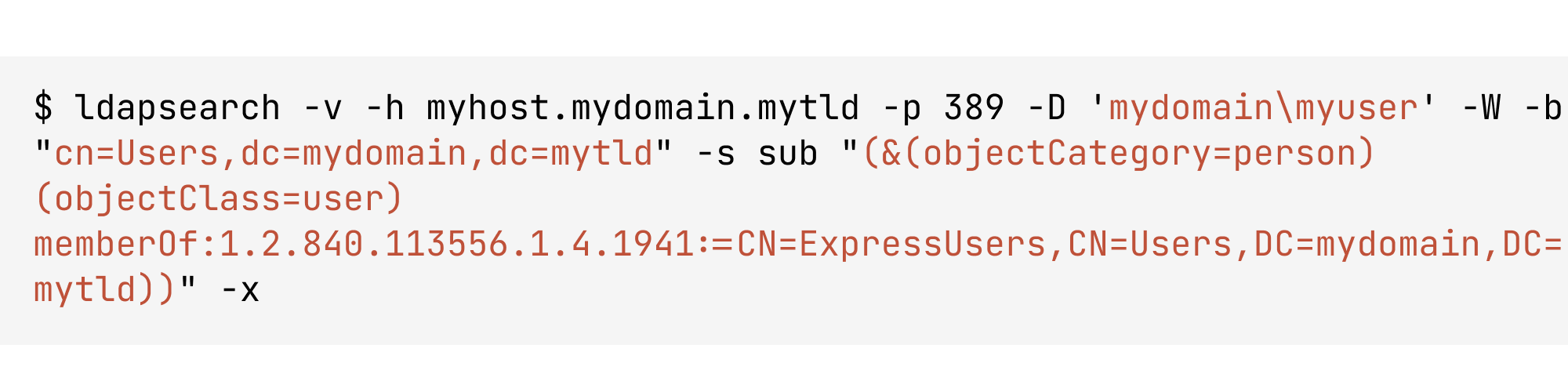

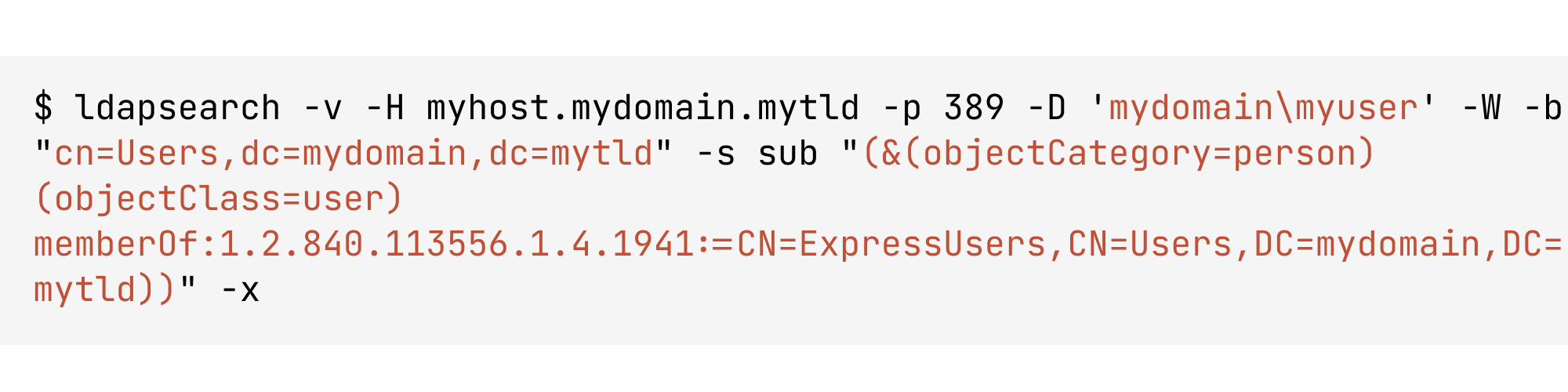

Рекомендуемая конструкция запроса: "(&(objectClass=person)(objectClass=user)(memberOf:1.2.840.113556.1.4.1941:=cn= express,ou=Groups,dc=firma,dc=local))"

где "cn= express,ou=Groups,dc=firma,dc=local" DN группы, члены которой будут пользователями "eXpress".При использовании кроссдоменных структур укажите домен DC=ru в параметрах подключения.

Пример настройки синхронизации административных пользователей с фильтром: (&(objectClass=person)(objectClass=user)(CN=M-Express-Users,OU=Remote Us-ers,OU=Groups,DC=oteko,DC=ru))Логин пользователя для синхронизации пользователей LDAP Пользователь, которому разрешено чтение информации по вышеуказанному фильтру. Введите имя пользователя Active Directory в виде: "net_bios_domain_name\user_name", под которым будет осуществляться чтение каталога Active Directory, например "firma\user_.name" Пароль пользователя для синхронизации пользователей LDAP Пароль пользователя, которому разрешено чтение информации Количество неправильных попыток ввода до блокировки Введите количество попыток входа на одну попытку меньше, чем в аналогичном параметре групповой политики домена Таймаут блокировки при вводе неправильного пароля(в секундах) Введите время в секундах, равное времени сброса таймера неудачных попыток входа в групповой политики домена Имя Переменная должна соответствовать значению в AD Компания Переменная должна соответствовать значению в AD Должность Переменная должна соответствовать значению в AD Отделение Переменная должна соответствовать значению в AD Аватар Переменная должна соответствовать значению в AD - формат JPG;

- объем не более 100 кб;

- размер изображения должен вписываться в квадрат 500×500 пикселей

Телефон Переменная должна соответствовать значению в AD E-mail Переменная должна соответствовать значению в AD Описание Переменная должна соответствовать значению в AD Офис Переменная должна соответствовать значению в AD Руководитель Переменная должна соответствовать значению в AD -

Укажите события в Active Directory, при которых у пользователя "eXpress" будет повторно запрашиваться аутентификация на корпоративном сервере "eXpress":

- logoff by disabled — создает запрос на отключение пользователя от CTS. Данный запрос требует подтверждения в разделе "Logout list", по-сле подтверждения пользователь будет автоматически отключен от CTS;

- logoff by lockout — после блокировки профиля пользователя в AD из-за неправильно введенного пароля создается запрос на отключение поль-зователя от CTS. Данный запрос требует подтверждения в разделе "Logout list", после подтверждения пользователь будет автоматически отключен от CTS;

- logoff by password expired — если срок действия пароля пользователя в AD истек, создается запрос на отключение пользователя от CTS. Дан-ный запрос требует подтверждения в разделе "Logout list", после под-тверждения пользователь будет автоматически отключен от CTS;

- logoff by account expired — если срок действия учетной записи пользо-вателя в AD истек, создается запрос на отключение пользователя от CTS. Данный запрос требует подтверждения в разделе "Logout list", по-сле подтверждения пользователь будет автоматически отключен от CTS;

- автологаут при исключении из выборки синхронизации с AD — если учетная запись исключена из группы, пользователь будет автоматиче-ски отключен от CTS;

- logoff by password change — если пароль от учетной записи пользова-теля в AD изменен, пользователь будет автоматически отключен от CTS;

-

User Account Disabled — если профиль пользователя заблокирован. .

-

Выберите метод аутентификации в Active Directory по логину и паролю пользователей "eXpress", рекомендуемое значение "NTLM".

-

Нажмите кнопки Сохранить и Синхронизировать.

Если все настройки указаны правильно, в течение трех часов список пользователей появится в разделе "Пользователи".

В случае возникновения проблем при синхронизации проверьте корректность полученных данных из AD с помощью команды ldapsearch (красным выделены параметры, которые требуется заменить в соответствии с настройками подключения к Active Directory):

Предоставление доступа пользователей к "eXpress"

Для предоставления доступа пользователей к "eXpress" создайте группы пользователей "eXpress" в Active Directory. Тип группы — "Security", видимость группы — "Universal".

При интеграции "eXpress" с корпоративным каталогом на базе LDAP-совместимого сервера создайте учетную запись с правами чтения каталога.

Настройка видимости полей профиля

-

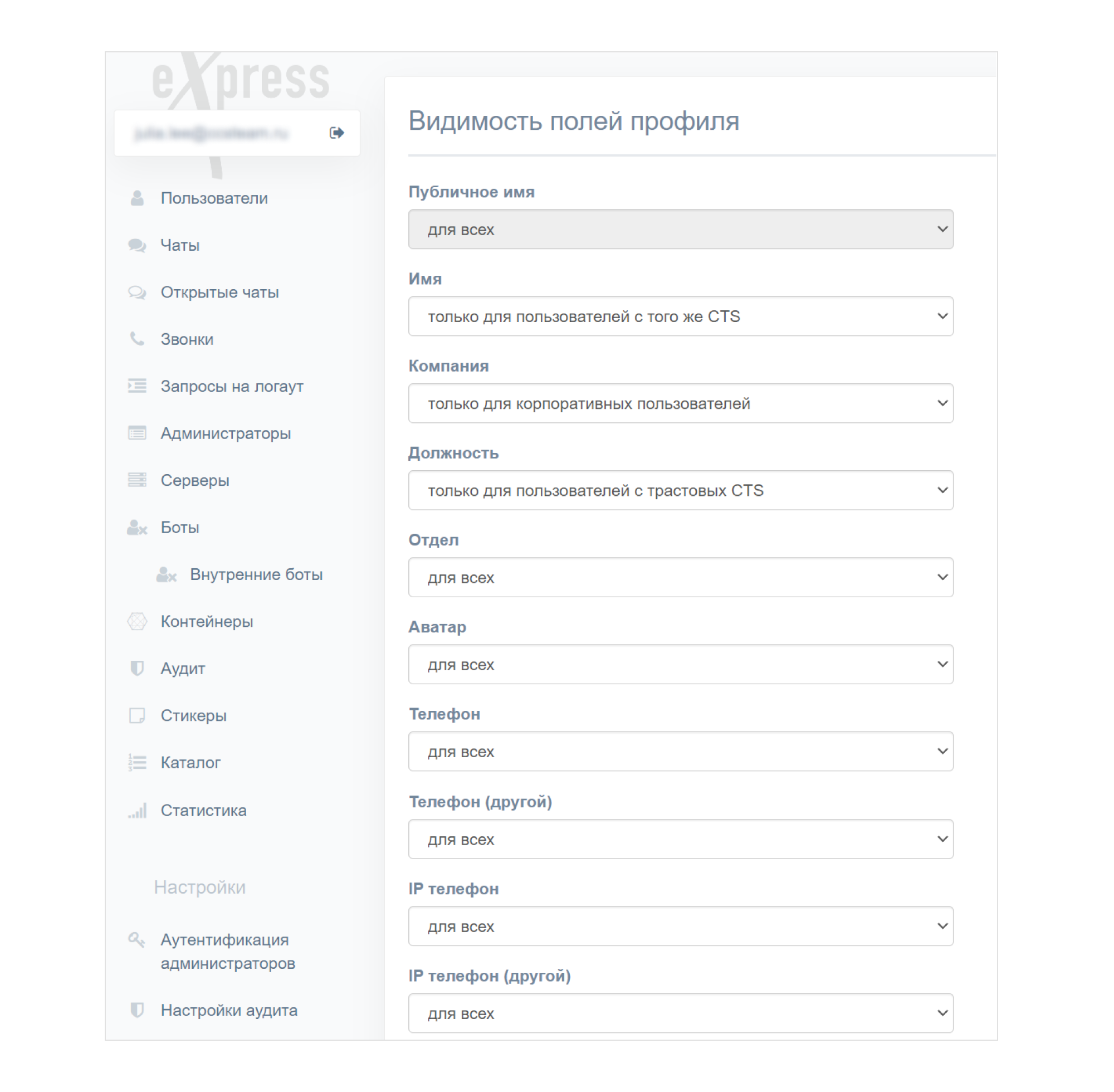

Перейдите в раздел "Настройки видимости полей".

Откроется окно "Видимость полей профиля":

-

Установите значения корпоративных переменных профиля в полях доступа.

Корпоративные переменные профиля автоматически заполняются значениями из базы AD и доступны для просмотра в приложении в карточке чата. Уровень доступа к данным принимает следующие значения:

Название поля Комментарий Только для пользователей с того же CTS Значение данного поля доступно для просмотра в приложении только пользователям, зарегистрированным на данном корпоративном сервере Только для пользователей с трастовых CTS Значение данного поля доступно для просмотра в приложении только пользователям, зарегистрированным на: - данном корпоративном сервере;

- серверах, с которыми установлено трастовое соединение

Только для корпоративных пользователей Значение данного поля доступно для просмотра в приложении всем пользователям, зарегистрированным в корпоративном контуре Для всех Значение данного поля доступно для просмотра в приложении всем пользователям